CTO로서 기술 업계의 동향을 살피다 보면 가끔 등골이 서늘해지는 순간이 찾아옵니다. 2024년 8월, 라즈베리 파이(Raspberry Pi)가 야심 차게 내놓은 RP2350 마이크로컨트롤러(MCU)와 그에 따른 해킹 챌린지 결과가 바로 그런 순간이었습니다. 그들은 자신들의 Secure Boot 구현을 뚫어보라며 공개적으로 도전을 청했고, 결과는 충격적이었습니다. 2025년 1월 챌린지가 종료될 때까지 무려 5가지의 서로 다른 공격 벡터가 발견되었습니다. 특히 최근 독일 함부르크에서 열린 39c3(Chaos Communication Congress)에서 공개된 'Boot Vectors and Double Glitches' 세션은 단순히 칩 하나가 뚫렸다는 사실을 넘어, 우리가 믿고 있던 하드웨어 보안의 견고함에 대해 근본적인 질문을 던지게 만들었습니다. 솔직히 말해, 글리치 탐지기(Glitch Detectors)와 이중화 코프로세서(Redundancy Co-processor) 같은 능동적 방어 기제가 탑재된 최신 칩조차 물리적 공격 앞에서는 무력할 수 있다는 사실에 적잖은 충격을 받았습니다.

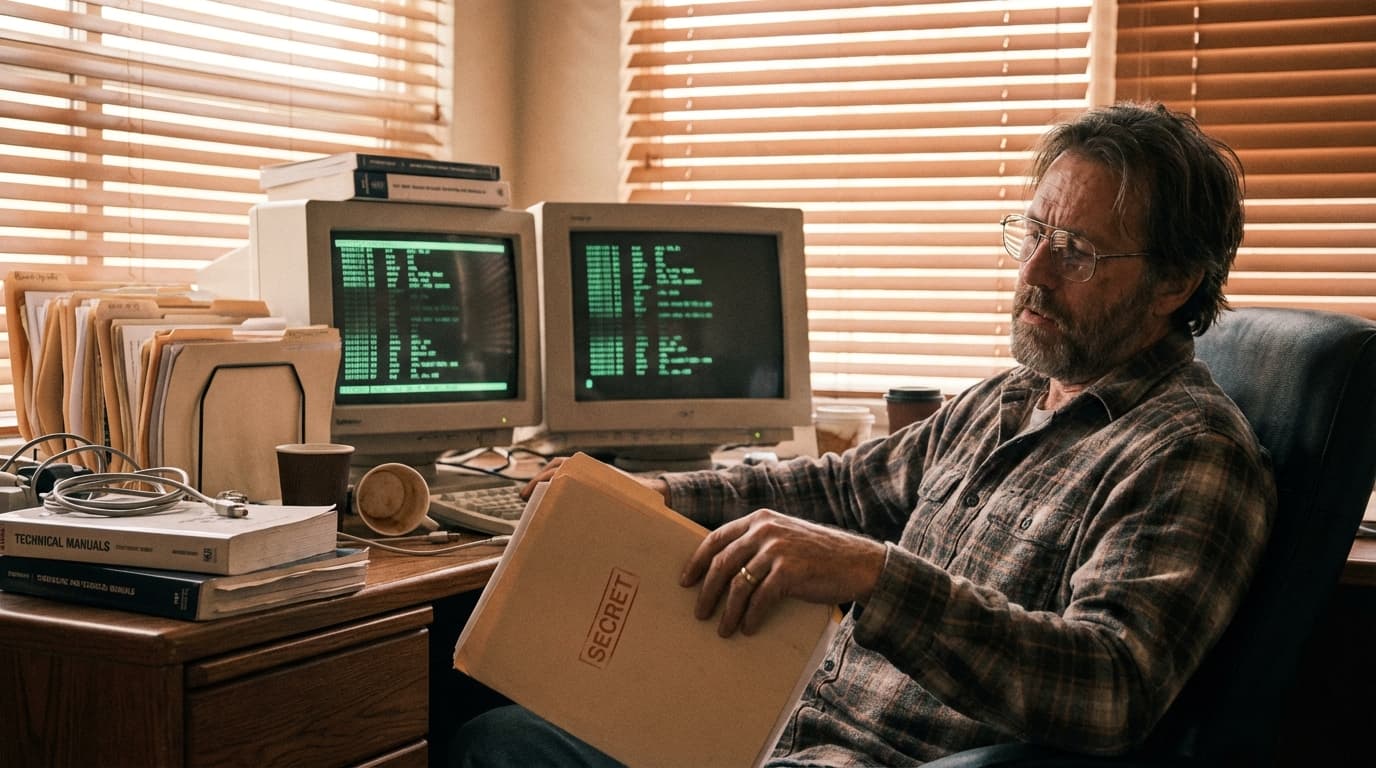

이번에 공개된 기술적 침투 방식은 매우 정교하면서도 동시에 하드웨어의 근본적인 취약점을 파고듭니다. 발표자였던 stacksmashing과 nsr은 전압 주입(Fault Injection) 공격을 통해 검증되지 않은 부트 벡터(Unverified Boot Vector)를 강제로 실행시키는 방법을 시연했습니다. 이는 서명된 코드만 실행해야 하는 Secure Boot의 대전제를 무너뜨리는 것입니다. 더 나아가, 그들은 '더블 글리치(Double Glitches)'라는 기법을 사용하여 칩 내부의 OTP(One-Time Programmable) 메모리에 저장된 민감한 비밀키를 평문으로 읽어내는 데 성공했습니다. 이는 소프트웨어 레벨의 버그가 아니라, 칩이 부팅되는 BootROM 실행 단계의 미세한 틈을 노린 것입니다. 개발자 입장에서 보자면, 아무리 완벽한 암호화 알고리즘을 코드에 구현해 놓더라도, 그 코드가 실행되는 하드웨어의 물리적 상태가 조작된다면 모든 것이 무용지물이 될 수 있음을 시사하는 대목입니다. 문서상 완벽해 보이는 보안 아키텍처가 실제 물리 세계의 공격 앞에서 얼마나 취약할 수 있는지 보여주는 뼈아픈 사례입니다.

하지만 제가 이 사건을 주목하는 진짜 이유는 기술적 취약점 그 자체가 아닙니다. 오히려 라즈베리 파이 재단의 대응 방식에서 우리는 큰 교훈을 얻어야 합니다. 보통 하드웨어 제조사들은 취약점이 발견되면 이를 숨기거나 축소하려 급급합니다. 하지만 라즈베리 파이는 달랐습니다. 그들은 처음부터 "우리를 해킹해 보라"며 판을 깔았고, 실제로 뚫리자 그 결과를 투명하게 공개하고 연구자들과 협업하여 다음 리비전(Revision)의 실리콘 설계를 개선했습니다. 경영진이나 의사결정권자라면 여기서 보안에 대한 ROI(투자 대비 효과)를 다시 생각해야 합니다. 제품 출시 후 뚫려서 발생하는 막대한 리콜 비용과 브랜드 이미지 실추를 감당하는 것보다, 차라리 출시 초기에 해커들에게 돈을 주고(Bug Bounty) 매를 먼저 맞는 것이 훨씬 저렴하고 현명한 전략이라는 점입니다. '보안을 통한 불투명성(Security through Obscurity)'은 더 이상 유효하지 않습니다. 오히려 가장 안전한 시스템은 가장 많이 공격받고, 그 공격을 통해 단련된 시스템입니다.

이번 RP2350 사태는 우리 같은 AI 솔루션 기업에도 시사하는 바가 큽니다. 우리는 종종 클라우드 인프라나 보안 솔루션이 모든 것을 막아줄 것이라는 막연한 믿음을 가집니다. 하지만 하드웨어 레벨의 Fault Injection까지 고려하는 임베디드 엔지니어들의 치열한 고민을 보며, 소프트웨어 아키텍처 또한 '실패할 수 있음'을 전제로 설계되어야 함을 다시 한번 깨닫습니다. 완벽한 방어는 없습니다. 중요한 것은 뚫렸을 때 얼마나 빨리 감지하고, 얼마나 투명하게 대응하며, 그 실패를 통해 시스템을 얼마나 더 견고하게 만드느냐에 달려 있습니다. 개발자 여러분도 단순히 기능 구현에만 매몰되지 말고, 내가 짠 코드가 극한의 상황이나 비정상적인 환경에서 어떻게 동작할지 한 번쯤은 '해커의 관점'에서 바라보는 습관을 들이시길 바랍니다. 그것이 바로 엔지니어링의 깊이를 만드는 첫걸음입니다.

![[브루킹스 연구소] 50개국 현장 조사: AI가 인간의 뇌를 '퇴화'시킨다는 결정적 증거](/_next/image?url=https%3A%2F%2Fstorage.googleapis.com%2Fpoooling-blog%2Fblog-images%2F2026%2F02%2F02%2F2620_b8418316.png&w=3840&q=75)