솔직히 말해봅시다. 우리 모두 VPN 구성하고 방화벽 규칙 짜는 거, 지긋지긋하잖아요. 그래서 Tailscale 도입했을 겁니다. WireGuard 기반의 메쉬 네트워크, 마법 같은 NAT Traversal, 그리고 SSO 연동까지. "이제 보안 걱정 끝, 생산성 시작!"이라고 외쳤겠죠.

하지만 15년 차 엔지니어로서 장담하는데, 편리함은 언제나 보안의 가장 큰 구멍입니다.

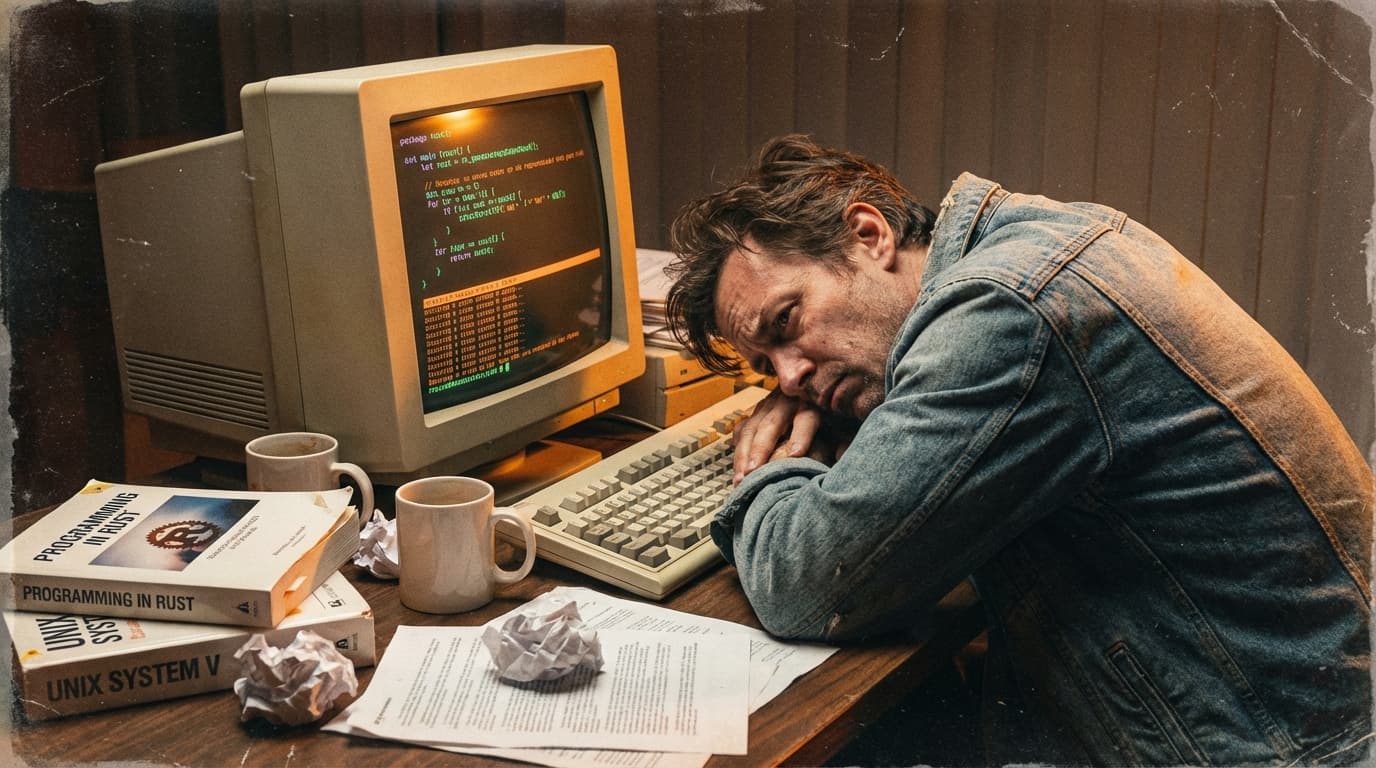

저도 그랬습니다. 클릭 몇 번으로 내부망 연결이 되니까 너무 편해서, ACL(Access Control List)은 대충 {"action": "accept", "src": ["*"], "dst": ["*:*"]} 처럼 열어두고 잊어버리죠. 그러다 어느 날 새벽 3시, 엉뚱한 인턴의 노트북에서 프로덕션 DB로 쿼리가 날아가는 걸 보고 식은땀 흘리는 겁니다.

"Tailscale은 안전하다"는 믿음은 도구 자체의 신뢰성이지, 여러분이 짠 설정(Configuration)에 대한 보증수표가 아닙니다. 오늘은 바로 그 지점을 파고드는, 꽤 쓸만한 도구 하나를 소개하려 합니다.

막막할 땐 '자동화된 잔소리꾼'을 고용하세요

오늘 소개할 툴은 Tailsnitch입니다. 이름부터 노골적이죠. 꼬리(Tail)를 감시하는 밀고자(Snitch)라니.

이 녀석은 여러분의 Tailscale 네트워크(tailnet)를 스캔해서 잘못된 구성, 과도한 권한, 보안 모범 사례 위반 등 50가지 이상의 잠재적 위험 요소를 찾아냅니다. 사람이 일일이 눈으로 JSON 파일 쳐다보며 찾을 수 없는 구멍들을 기계적으로 찔러보는 거죠.

제가 이 툴을 주목한 이유는 딱 하나, SOC 2 증거 수집 기능 때문입니다. 컴플라이언스 감사 시즌마다 스크린샷 찍고 엑셀 정리하느라 야근해 본 사람이라면 알 겁니다. 이게 얼마나 큰 구원인지.

생존을 위한 3단계 감사 루틴

Tailsnitch를 통해 우리 시스템의 '가용성'이 아닌 '안전성'을 점검하는 루틴을 제안합니다. 복잡할 것 없습니다. 터미널 켜고 따라오세요.

1. 현실 자각: 얼마나 뚫려있는지 확인하기

가장 먼저 해야 할 일은 현재 상태를 있는 그대로 마주하는 겁니다.

# API 키 설정 (OAuth 권장)

export TS_OAUTH_CLIENT_ID="..."

export TS_OAUTH_CLIENT_SECRET="..."

# 전체 감사 실행 (심각도 High 이상만 필터링)

tailsnitch --severity high이 명령어를 실행하면 아마 얼굴이 화끈거릴 겁니다. "재택근무용"이라며 등록해둔 6개월 전 퇴사자의 아이패드가 여전히 활성화(Active) 상태로 남아있거나, 만료 기한 없는(Auth Key) 루트 권한 키가 굴러다니는 게 보일 테니까요.

2. 대청소: 'YOLO' 모드로 정리하기

문제점을 알았으면 고쳐야죠. Tailsnitch는 `--fix` 옵션을 제공합니다. 일명 '대화형 수정 모드'입니다.

# 수정 모드 실행 (Dry-run으로 먼저 확인 필수!)

tailsnitch --fix --dry-run오래된 장치(Stale devices) 삭제, 위험한 인증 키 만료 처리 같은 귀찮은 작업들을 CLI 상에서 바로 처리할 수 있습니다. 관리자 콘솔 들어가서 일일이 클릭하는 수고를 덜어줍니다. 단, 운영 환경에서는 반드시 `--dry-run`으로 먼저 확인하세요. 자동화 툴 믿다가 멀쩡한 서버 연결 끊어먹고 장애 리포트 쓰는 건 저 한 명으로 족합니다.

3. 방어 기제 구축: SOC 2 증거 자동화

마지막으로, 이 모든 과정을 기록으로 남겨야 합니다. 특히 B2B 비즈니스를 한다면 보안 감사는 피할 수 없는 숙명이죠.

# SOC 2 감사용 JSON 증거 추출

tailsnitch --soc2 json > soc2-evidence.json이 명령어 한 줄이면 각 장치, 키, ACL 규칙이 CC(Common Criteria) 코드(CC6.1, CC6.2 등)와 매핑되어 나옵니다. 감사관 앞에서 땀 흘리며 설명할 필요 없이, 이 파일 하나 던져주면 됩니다.

마치며: 도구는 거들 뿐, 핵심은 '관성'을 깨는 것

Tailscale은 훌륭합니다. 하지만 "설정했으니 끝났다"는 관성은 위험합니다.

네트워크 보안은 한 번의 설정(Setup)이 아니라 지속적인 상태(State)입니다. 어제 안전했던 설정이 오늘 신규 입사자의 실수로 구멍이 날 수 있습니다. 범인 찾기(Blaming) 할 시간에, Tailsnitch 같은 도구를 CI/CD 파이프라인에 태우거나 크론잡(Cronjob)으로 돌리세요.

여러분의 주말과 새벽잠은 소중하니까요. 시스템이 알아서 감시하게 두고, 우리는 좀 쉽시다.